„Microsoft AppLocker“, programų valdymo funkcija, įtraukta į „Windows 7“ ir „Windows Server 2008 R2“, yra patobulinta programinės įrangos apribojimo politika (SRP), pristatyta kartu su „Windows XP Professional“. „AppLocker“ leidžia apibrėžti programų vykdymo taisykles ir jų išimtis pagal failo atributus, tokius kaip kelias, leidėjas, produkto pavadinimas, failo pavadinimas, failo versija ir pan. Tada per „Active Directory“ strategijas galima priskirti kompiuteriams, vartotojams, saugos grupėms ir organizaciniams vienetams.

Ataskaitų teikimas apsiriboja tuo, ką galima ištraukti iš žurnalo failų, o kurti „AppLocker“ neapibrėžtų tipų failų taisykles gali būti sunku. Tačiau didžiausias „AppLocker“ trūkumas yra tas, kad jis taikomas tik „Windows 7 Enterprise“, „Windows 7 Ultimate“ ir „Windows Server 2008 R2“ klientams. „Windows 7 Professional“ gali būti naudojama kuriant politiką, tačiau ji negali naudoti „AppLocker“, kad vykdytų taisykles. „AppLocker“ negalima naudoti tvarkant ankstesnes „Windows“ versijas, nors „Windows XP Pro“ SRP ir „AppLocker“ gali būti panašiai sukonfigūruota, kad paveiktų visos įmonės politiką.

[Perskaitykite „Test Center“ „Bit9“, „CoreTrace“, „Lumension“, „McAfee“, „SignaCert“ ir „Microsoft“ baltųjų programų sprendimų apžvalgą. Palyginkite šiuos baltųjų programų sprendimus pagal funkcijas. ]

„AppLocker“ galima sukonfigūruoti vietoje naudojant vietinio kompiuterio politikos objektą (gpedit.msc) arba naudojant „Active Directory“ ir grupės strategijos objektus (GPO). Kaip ir daugeliui „Microsoft“ naujausių „Active Directory“ įgalintų technologijų, „AppLocker“ apibrėžti ir administruoti administratoriams reikės bent vieno su domenu sujungto „Windows Server 2008 R2“ arba „Windows 7“ kompiuterio. „Windows 7“ kompiuteriams reikės „Group Policy Management“ konsolės funkcijos, įdiegtos kaip nuotolinio serverio administravimo įrankių (RSAT), skirtų „Windows 7“, dalis (nemokamas atsisiuntimas). „AppLocker“ remiasi įmontuota „Application Identity“ paslauga, kuri pagal numatytuosius nustatymus paprastai nustatyta kaip rankinio paleidimo tipas. Administratoriai turėtų sukonfigūruoti paslaugą, kad ji būtų paleista automatiškai.

Vietiniame arba grupės strategijos objekte „AppLocker“ yra įgalinta ir sukonfigūruota konteineryje \ Computer Configuration \ Windows Settings \ Security Settings \ Application Control Policies [ekrano vaizdas].

Pagal numatytuosius nustatymus, kai įjungta, „AppLocker“ taisyklės neleidžia vartotojams atidaryti ar paleisti jokių failų, kurie nėra specialiai leidžiami. Pirmą kartą bandytojams bus naudinga leisti „AppLocker“ sukurti numatytąjį „saugių taisyklių“ rinkinį, naudojant parinktį Kurti numatytąsias taisykles. Numatytosios taisyklės leidžia paleisti visus „Windows“ ir „Program Files“ failus kartu su administratorių grupės nariais.

Vienas žymiausių SRP patobulinimų yra galimybė paleisti „AppLocker“ prieš bet kurį dalyvaujantį kompiuterį naudojant parinktį „Automatiškai sugeneruoti taisykles“ [ekrano vaizdas], kad būtų galima greitai sukurti pagrindinį taisyklių rinkinį. Per kelias minutes žinomam švariam vaizdui galima sukurti keliasdešimt iki šimtų taisyklių, kurios sutaupys „AppLocker“ administratorius nuo valandų iki darbo dienų.

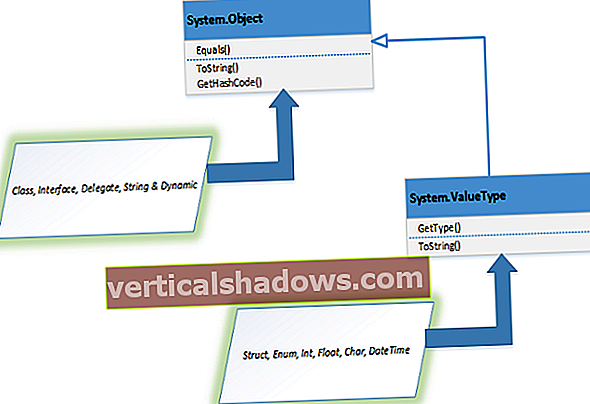

„AppLocker“ palaiko keturių tipų taisyklių rinkinius: vykdomąjį, DLL, „Windows Installer“ ir scenarijų. SRP administratoriai pastebės, kad „Microsoft“ nebeturi registro taisyklių ar interneto zonų parinkčių. Kiekviena taisyklių kolekcija apima ribotą rinkmenų tipų rinkinį. Pavyzdžiui, vykdomosios taisyklės apima 32 bitų ir 64 bitų .EXE ir .COM; visos 16 bitų programos gali būti užblokuotos neleidžiant vykdyti ntdvm.exe proceso. Scenarijaus taisyklės apima .VBS, .JS, .PS1, .CMD ir .BAT failų tipus. DLL taisyklių rinkinys apima .DLL (įskaitant statiškai susietas bibliotekas) ir OCX (objektų susiejimo ir įdėjimo valdymo plėtinius, dar žinomus kaip „ActiveX“ valdikliai).

Jei nėra konkrečių taisyklių rinkinio „AppLocker“ taisyklių, leidžiama paleisti visus failus su tuo failo formatu. Tačiau kai sukuriama „AppLocker“ taisyklė konkrečiam taisyklių rinkiniui, leidžiama paleisti tik tuos failus, kurie yra aiškiai leidžiami taisyklėje. Pvz., Jei sukursite vykdomąją taisyklę, leidžiančią .exe failus % SystemDrive% \ FilePath paleisti leidžiama vykdyti tik tame kelyje esančius vykdomuosius failus.

„AppLocker“ palaiko trijų tipų taisyklių sąlygas kiekvienam taisyklių rinkiniui: kelio taisykles, failų maišos taisykles ir leidėjo taisykles. Bet kokia taisyklės sąlyga gali būti naudojama vykdymui leisti arba paneigti, ir ji gali būti apibrėžta konkrečiam vartotojui ar grupei. Kelio ir failo maišos taisyklės yra savaime suprantamos; abu priima pakaitos simbolių simbolius. Leidėjo taisyklės yra gana lanksčios ir leidžia kelis bet kurio skaitmeniniu būdu pasirašyto failo laukus suderinti su konkrečiomis reikšmėmis arba pakaitinėmis kortelėmis. Naudodami patogią „AppLocker“ GUI [ekrano vaizdas] slankiojančią juostą, galite greitai pakeisti konkrečias reikšmes pakaitinėmis kortelėmis. Kiekviena nauja taisyklė leidžia daryti vieną ar daugiau išimčių. Pagal numatytuosius nustatymus leidėjo taisyklėse atnaujintos failų versijos bus laikomos tokiomis pat, kaip ir originalais, arba galite užtikrinti tikslią atitiktį.

Svarbus skirtumas tarp „AppLocker“ ir vadinamųjų konkurentų yra tai, kad „AppLocker“ iš tikrųjų yra paslauga, API ir vartotojo nustatytos strategijos rinkinys, su kuriuo gali sąveikauti kitos programos. „Microsoft“ užkodavo „Windows“ ir jos įmontuotus scenarijų aiškintuvus sąsajai su „AppLocker“, kad šios programos („Explorer.exe“, „JScript.dll“, „VBScript.dll“ ir kt.) Galėtų vykdyti „AppLocker“ strategijose nustatytas taisykles. Tai reiškia, kad „AppLocker“ iš tikrųjų yra operacinės sistemos dalis ir nėra lengvai apeinama, kai taisyklės yra tinkamai apibrėžtos.

Tačiau, jei jums reikia sukurti failo tipo taisyklę, kuri nėra apibrėžta „AppLocker“ politikos lentelėje, norint gauti norimą efektą, gali prireikti šiek tiek kūrybiškumo. Pavyzdžiui, norėdami užkirsti kelią „Perl“ scenarijaus failų, turinčių .PL plėtinį, vykdymui, turėtumėte sukurti vykdomąją taisyklę, kuri užblokavo „Perl.exe“ scenarijų vertėją. Tai užblokuotų arba leistų naudoti visus „Perl“ scenarijus ir reikalautų tam tikro išradingumo, kad gautumėte smulkesnę kontrolę. Tai nėra unikali problema, nes daugumai šios apžvalgos produktų taikomi vienodi apribojimai.

„AppLocker“ konfigūraciją ir taisykles galima lengvai importuoti ir eksportuoti kaip skaitomus XML failus, kritiniu atveju taisykles galima greitai išvalyti ir visas jas galima valdyti naudojant „Windows PowerShell“. Pranešimai ir įspėjimai apsiriboja tuo, ką galima išgauti iš įprastų įvykių žurnalų. Tačiau net ir esant „AppLocker“ apribojimams, „Microsoft“ kainų etiketė, nemokama, jei naudojate „Windows 7“ ir „Windows Server 2008 R2“, gali būti stiprus vilioklis naujausioms „Microsoft“ parduotuvėms.

Ši istorija „Programų įtraukimas į baltąjį sąrašą sistemose„ Windows 7 “ir„ Windows Server 2008 R2 ““ ir penkių įmonių tinklų įtraukimo į baltąjį sąrašą apžvalgos iš pradžių buvo paskelbtos .com. Stebėkite naujausius informacinio saugumo, „Windows“ ir galinių taškų saugumo pokyčius .com.